Öncelikle teknolojiye değil kilit faaliyetlerinize yönelik tehditlere odaklanın.

Siber sızıntıların maliyeti ve yol açtığı sıkıntılar son 10 yıl içerisinde kritik biçimde artmaya başladı. Örneğin 2017’deki WannaCry saldırısının sebep olduğu toplam finansal ve ekonomik kaybın 8 milyar dolara ulaştığı tahmin ediliyor. Marriott 2018’de iştiraklerinden biri olan Starwood zincirinin rezervasyon sisteminde bir sızıntı olduğunu ve 500 milyon misafirinin kişisel verilerinin ve kredi kartı bilgilerinin çalınmış olabileceğini fark etti. Görülen o ki hackerlar çok daha etkili hale geliyor. Ancak dünyanın dört bir yanından şirketlere danışmanlık yapmanın getirdiği tecrübe ile şunu söyleyebiliriz ki şirketlerin hacklenme tehditlerinden bu kadar çekinmelerinin başka bir nedeni daha var. Şirketler kendilerine yönelik kritik siber riskleri bilmiyor veya anlamıyor çünkü teknolojik açıklara gereğinden fazla odaklanmış durumdalar.

Siber güvenlik çabaları sadece teknolojiye odaklandığında şirketin liderleri konuyla ilgili daha az bilgi sahibi olur ve kurumlar daha zayıf bir güvenlik şemsiyesi oluşturur. Siber tehditlere yönelik konuşmalar teknik terimlere boğulur ve kıdemli yöneticiler bu konuşmalara girmekten çekinir. Bu noktada olası risklere çözüm bulma görevi sadece siber güvenlik ve IT uzmanlarının sorumluluğuymuş gibi görülmeye başlar ve bu kişiler genellikle kurumsal bilişim sistemlerine odaklanır. Hiçbir şirketin her tehdidi önleme gibi bir yetkinliği olmayacağından bazı önemli tehditlere karşı tedbir alınamaz.

Bu noktada daha verimli bir yaklaşım, siber güvenlik bakış açısını tehditlerin şirketin faaliyetlerine olası etkileri bazında değerlendirmek olabilir. Diyelim ki bir kimya şirketinde yöneticisiniz. Bilgisayar sistemlerinizi etkileyecek siber saldırıların neler olduğunu sormak yerine olası bir siber saldırının tedarik zincirini nasıl etkileyeceğini veya hangi ticari sırların sızabileceğini sorun. Ya da saldırıdan sonra hangi yükümlülüklerinizi yerine getiremeyeceğinize, insanlık için bir risk oluşturup oluşturmayacağına odaklanın. Bu basit bir değişim gibi görülse de liderler kritik faaliyetleri sorgulamaya başladıklarında siber savunma kalkanı geliştirme konusunda da daha iyi bir bakış açısı ortaya koyacaklardır.

Asya’nın üçüncü büyük elektrik sağlayıcısı CLP’nin CEO’su Richard Lancaster bu bakış açısı değişikliğini şöyle tanımlıyor: “Eskiden siber riskleri genelde IT konusu olarak görürdük. Zamanla aslında en büyük kırılganlığımızın elektrik şebekemizde ve üretim tesislerinde olduğunu fark ettik. Artık siber risklerin ciddi bir kurumsal risk olduğunun farkındayız ve CEO olarak benim görevim kurumsal riskleri yönetmek.” Bu bakış açısıyla sorumluluk IT’den kıdemli yöneticilere ve yönetim kurullarına geçiyor ve bu oyuncular da siber güvenlik ekiplerinin doğru tehditlere odaklandığından emin olmak için aktif bir rol üstleniyor.

Siber Tehdit Senaryoları Oluşturun

Siber riskleri belirlemek ve düzeltmek sosyal bir süreçtir. En önemli risklerin nerede olduğunu belirlemek için çok geniş skalada çalışanların görüşlerini ve fikirlerini almanız önemlidir. Geniş bir grubun görüşünü alarak kritik konular ve gerçeklere dair erken aşamada bir fikir sahibi olabilir ve bu riskleri yönetme sürecinde bir fikir birliği oluşturabilirsiniz.

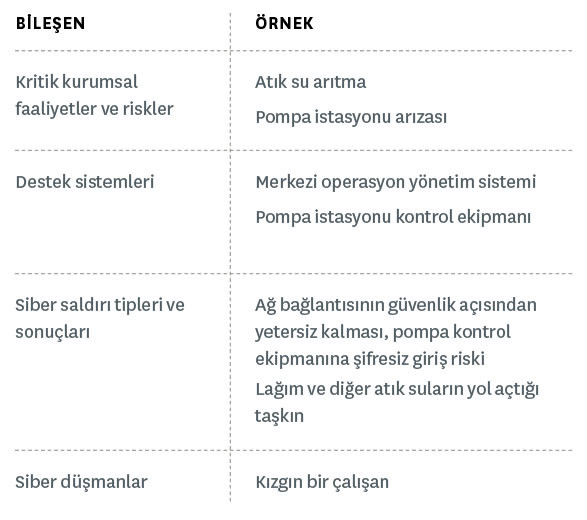

Şirketlerin doğru bilgileri daha geniş bir kitleyle paylaşmalarına yardımcı olmak için siber tehdit senaryosu olarak adlandırdığımız bir araç geliştirdik. Bu araç potansiyel bir siber saldırının dört kısmını da ele alıyor: Bir kilit faaliyet ve ona dair kurumsal risk, bu faaliyeti destekleyen sistemler, olası saldırı türleri ve olası sonuçlar ve bu saldırıları yapma ihtimali olan düşmanlar. Şirketler, bu dört noktaya dair detayları belirleyerek risklerini tanımlayabilir, önceliklendirebilir ve sorunu giderici aksiyonlar hazırlayabilir.

Siber güvenlik ekibinizdeki kişiler siber senaryolar oluşturma sorumluluğunu üstlenmeli ancak şu rollerden de destek almalılar:

- Liderler. CEO, icra ekibi ve diğer üst yöneticiler. İcradan sorumlu liderlerle konuşmak kritik öneme sahiptir ancak bu görüşmeler çok zaman almamalıdır. Görüşmeler ve tartışmalar dikkatlice metne dönüştürebilirse daha etkili ve kolay anlaşılabilir bir belge hazırlanabilir.

- Operasyonlar. Merkezi kurumsal faaliyetlerde günlük süreçlerde yer alan personel.

- IT Sistemleri. Faaliyetleri destekleyen bilişim sistemlerinin yönetiminden sorumlu kişiler.

- Uygun uzmanlar. Belirli bir tehdidin oluşturabileceği sonuçlara ve durumlara dair uzmanlığı bulunan (hukuk, halkla ilişkiler veya fiziksel güvenlik gibi) kişilerdir. Örneğin bir senaryo kişisel verilerin kaybıyla sonuçlanıyorsa bu süreçte hukuk biriminin de görüşünü almak gerekebilir zira kanunu ihlal etme durumu söz konusudur.

Şimdi gelin, siber tehdit senaryosunun her bir bileşenine yakından bakalım, bunların nasıl oluşturulacağını ve kimlerin dahil olacağını analiz edelim.

Kritik Kurumsal Faaliyetler ve Riskler

Siber güvenlik ekibi, bu risk ve faaliyetleri belirlemek için şirketin liderleriyle görüşmeler yapmalı, şirketin yazılı belgelerinde yer alan risk tolerans durumlarını incelemeli ve kurumsal amaçları (gelir hedefleri veya yeni pazarlara açılmak gibi) gözden geçirmelidir. Örneğin bir gelir hedefi yeni bir ürünün veya hizmetin piyasaya sürülmesine bağlı olabilir. Müşteri tabanını genişletmek için yeni bir ülkede faaliyete başlamak gerekebilir. Kritik faaliyetler kurumun dışında da cereyan edebilir, iç operasyonlara bağlı olabilir veya şirketin stratejik geleceğine dair şekillendirilebilir. Kimya şirketi örneğine geri dönersek bu şirket için kritik faaliyet, şu aralar yoğun talep gören polyester reçine üretimi olabilir.

Bir faaliyetin ne kadar önemli olduğu sektörlere ve şirketlere göre değişilebilir. Örneğin son tüketiciye yönelik yazılı veya ucuz perakende mağazaları için müşteri desteği sunmak, nispeten düşük riskli bir faaliyettir. Ancak casino sektörü için müşteri ilişkileri hayati öneme sahiptir. Mesela Makao’daki casinolar toplam gelirlerinin yüzde 54’ünü çok az sayıda VIP müşteriden elde ederler. Müşteri ilişkilerine dair bir risk bu casinoların gelirlerini doğrudan etkiyecektir.

Bir şirketin sahip olduğu kritik faaliyetlerin sayısı ve dolayısıyla oluşturmak durumunda olduğu siber tehdit senaryolarının sayısı şirketten şirkete değişir.

Kurumunuzun riskini daha iyi anlamak ve tartmak için her bir kilit faaliyetin şirketinize zarar verecek biçimde çöktüğünü düşünün. Örneğin, kimya şirketindeki bir durum nedeniyle fabrikada reçine üretimi durabilir ve bu da gelirleri azaltabilir.

Ayrıca bu durumun müşterileriniz ve diğer paydaşlarınız üzerindeki dolaylı zararlarını da göz önünde bulundurun. Örneğin zehirli bir kimyasalın doğaya karışması veya şifre ya da kredi kartı verileri gibi önemli müşteri bilgilerinin kaybedilmesi söz konusu olabilir.

Bir şirket için önemli ölçüde risk oluşturan bir konu, başka bir şirket için önemsiz olabilir. Reçine tesisinin durması kimya şirketi için büyük bir zarar oluştururken ürettiği reçineler talep görmeyen bir diğer tesis için ya da yedek tesiste üretim yaparak bu sorunu aşabilecek bir şirket için bu durum daha az riskli görülebilir.

Siber Güvenlik Yönetim Kurulunun Sorumluluğudur

Yönetim kurulları şirketin sermayedarlarının hakkını savundukları ve şirketin uzun vadeli bakış açısını şekillendirdikleri için siber riskleri belirleme konusunda da yetkileri ve sorumluluklarını olduğuna inanıyoruz. Bu konuya eğildiklerinde çok ciddi bir fark yaratabilirler. Yönetim kurulu üyeleri, siber tehditlere dair dört noktayı sorgulayarak kritik risklerin daha iyi anlaşılmasını sağlayabilirler.

Örneğin, bir yönetim kurulu üyesiyseniz şirketin en kritik faaliyetlerinin belirlenip belgelendiğinden, bu faaliyetlerin faydalarının listelendiğinden ve bu faaliyetlerin karşı karşıya olduğu risklerin belirlendiğinden emin olun.

Benzer şekilde kurumsal faaliyetler için önemli olan bilgisayar sistemlerinin güncel envanterlerinin tutulduğundan da emin olun. Bu envanterleri tek tek incelemenize gerek olmasa da bir göz atın veya kıdemli bir yöneticiden bunları inceleyip görüşlerini aktarmasını isteyin. Ayrıca şirketin bu envanterleri güncel tutmak için uygun süreçlere ve akışlara sahip olup olmadığına bakın ve süreçlerin çalıştığını görmek için birkaç güncellemeyle ilgili soru sorun.

Yönetim kurulu üyeleri kritik faaliyetleri tehdit edecek saldırı türlerinin anlaşılması, bu tür bir saldırı durumunda şirkete ve paydaşlara olan etkilerin analiz edilmesi, olası düşmanların kim olduğu ve ne tür yetkinliklere sahip olduğunun araştırılması gibi konularda üst yönetimin yaklaşımlarını izlemeli. Şirket her bir faaliyete yönelik güncel siber saldırı riskleri konusunda yönetim kurulunu bilgilendirmeli.

Destek Sistemleri

Şirketiniz kendini koruması için ne yapması gerektiğini bilmiyorsa etkin bir siber koruma sistemi de kurgulayamaz. Bu noktada her bir kritik faaliyet için bilişim sistemlerinizi, onların sunduğu hizmetleri ve fonksiyonaliteyi kataloglamanız gereklidir.

Bu süreç, söz konusu faaliyette yer alan operasyonel kişilerle başlamalıdır çünkü hangi yazılımın kullanıldığını ve o yazılım işlevsiz kalırsa hangi sonuçların ortaya çıkabileceğini en iyi bu kişiler bilecektir. Ayrıca bilişim sistemlerinin bakımını yapanlar da sürece katılmalıdır zira söz konusu yazılımı destekleyen teknolojiler konusunda geniş bir bakış açısına sahiptirler. Genel kullanılan bilgisayarlar için IT yetkilileri, endüstriyel bilgisayarlar için mühendisler devreye girmelidir.

Envanterde bu cihazların fiziksel konumları da yer almalıdır. Böylelikle siber olaylara müdahale eden ekipler bir saldırı sırasında nereye gidip müdahale edeceklerini daha net bilecektir.

IT çalışanlarına destek amaçlı, bilgisayarların ve yazılımların envanterini otomatik olarak tutan bazı ürünler mevcut olsa da bu sistemler hangi cihazların ve yapıların kritik öneme sahip olduğunu bilemeyebilir. Özellikle kurumsal faaliyetler bazında bir katalog oluşturmak, bilişim sistemlerinin kırılganlığının önceliklendirilmesi ve etkin bir koruma sağlanması açısından önemlidir.

Siber Saldırıların Tipleri ve Sonuçları

Ekibiniz bir sonraki adımda, her bir kritik faaliyeti sekteye uğratabilecek olası tüm saldırı tiplerini belirlemeli ve bu saldırıların ne şartlarda başarılı olabileceğini ve olası sonuçlarını tahmin etmelidir.

Siber saldırılar, en temel seviyede bilişim sistemlerindeki açıkları kullanır. Örneğin zararlı yazılım saldırıları uygulamalardaki programlama hatalarından yararlanan zararlı yazılımlar kullanır. (WannaCry olayında hackerlar bu yöntemi kullanmıştı.) Siber güvenlik ekibiniz, kritik bilişim sistemlerinizdeki açıkları kullanabilecek tekniklerin ve yöntemlerin farkında olmalıdır.

Saldırıların her zaman karmaşık veya teknik açıdan sofistike olmadığını unutmamak gerekir. Her bir bilgisayar sisteminde görülebilen en genel açıklardan biri, o sistemin yöneticisinin makinedeki hemen hemen her şeyi kontrol edebilme yetkisine sahip olmasıdır. Böylesine geniş bir yetki operasyon ve bakım açısından gerekli olsa bile yönetici tarafından kötüye de kullanılabilir.

Bir siber saldırı birçok farklı biçimde gerçekleştirilebilir. Bu nedenle saldırıları numaralandırmak çok pratik veya kullanışlı bir yöntem değildir. Zararlı bir yazılım yükleyen bir dış saldırı veya yetkilerini yanlış kullanan bir kullanıcı gibi temel saldırı biçimlerini tespit etmeniz bile önemli bir aşamadır.

Saldırı gereksinimleri. Düşmanınızın bir siber saldırı gerçekleştirmek için neye ihtiyaç duyacağını düşünmek savunma kurgusu için çok önemlidir. Siber güvenlik ekibiniz ve kritik faaliyetlerde yer alan operasyonel personel belirli gereksinimleri ortaya koyabilir. Genelde bunlar şu üç kategoriden birine girer:

1. Bilgi. Düşmanınızın sahip olması gereken bilgiler. Örneğin zararlı yazılım kodlayabilmek ya da hidroelektrik santrallerinin çalışma prensiplerini bilmek.

2. Araçlar ve teçhizat. Düşmanınızın ihtiyaç duyacağı cihazlar. Bunlar sadece şifre kırıcılar veya ağ analiz yazılımları değil, laptoplar ve radyo sinyali ileticiler gibi donanımları da kapsar.

3. Pozisyon. Düşmanınızın nerede olacağı. Örneğin, fiziksel olarak bir binanın yakınında mı olmalı yoksa şirkette çalışan veya sözleşmeli personel mi olmalı?

Birlikte çalıştığımız bir Güney Doğu Asya bankası siber saldırıya uğramıştı ve ciddi bir debit kart yolsuzluğuyla karşı karşıya kalmıştı. Araştırma sonucunda saldırganların Visa ve Mastercard onaylama kodlarına ve bir kredi kartı terminalini biçimlendirme bilgisine aşina olmaları gerektiği ortaya çıktı. Ayrıca bu yolsuzluğa dahil olan üye işyerlerini koordine etmek için de belirli bir bölgenin yakınında olmaları gerekiyordu. Ancak fiziksel olarak bankaya girmeleri veya orada çalışmaları gerekmiyordu.

Saldırının sonuçları. Kilit kurumsal faaliyetlerin sekteye uğramasının olası sonuçlarını en iyi bilecek olan grup liderler ve kıdemli yöneticilerdir. Bu kişilerin siber güvenlik grubunu yönlendirmesi çok önemlidir. Operasyonel personel ve sistem personeli de önemli noktaları işaret edebilir; hukuk, finans ve uyum gibi uzmanlık gerektiren diğer bölümlerden kişiler de olası ikincil zararları öngörebilirler. “Böyle olursa ne olur?” tarzında bir dizi soru sormak bu görüşmeleri daha verimli kılabilir.

Örneğin, bir fidye saldırısı sonucunda bir hastanenin tüm hasta kayıtlarına erişimi kesilirse bakım hizmetleri nasıl etkilenebilir? WannaCry saldırısı sonrası İngiltere Sağlık Bakanlığı, binlerce randevuyu ve ameliyatı iptal etmek zorunda kalmıştı.

Bazı sonuçlarsa doğrudan finansal maliyetlerin ötesindedir. 2017’de gerçekleşen NotPetya siber saldırısı tüm dünyada birçok büyük şirketin operasyonlarını kesintiye uğrattı. Toplam kayıp, AP Moller-Maersk’de 300 milyon dolara kadar çıkarken FedEx’te bu rakam 400 milyon dolardı. NotPetya’nın ilaç devi Merck’in işleri üzerindeki etkisi, hem doğrudan maliyetler hem de kaybedilen gelir açısından düşünüldüğünde 870 milyon doları buldu. Ayrıca operasyonların kesintiye uğraması, bazı kanser türlerini önleyen bir Merck aşısının stoğunu azalttı.

Siber Düşmanlar

Peşinizde kim var? Olası düşmanlarınızı, onların motivasyonlarını ve yeteneklerini tahmin etmek bir saldırı olasılığını öngörmek ve bunu atlatmak için gerekli kontrolleri oluşturmak açısından önemlidir. Düşmanlarınız arasında ülkeler, suç örgütleri, rakipler, itilaf yaşadığınız çalışanlar, teröristler veya protestocu gruplar yer alabilir. Bu düşmanların ne kadar sofistike işler yapabileceklerini göz ardı etmeyin. Şu anda birçok grup gelişmiş saldırı araçlarına kolayca erişebiliyor.

Olası düşmanları belirleme konusunda en doğru bilgi kritik kurumsal faaliyetlere dahil olan liderler ve operasyonel personel tarafından verilebilir çünkü bu kişiler saldırganları nelerin motive edeceğini ve ne elde edebileceklerini daha doğru yorumlar. Başlamak için ilk adım, şirketinizin başkaları için değer anlam ifade eden varlıklarını sorgulamaktır. Örneğin bir rakip, Ar-Ge ve ticari sırlarınızla ilgilenebilirken suç örgütleri karaborsada satmak için müşterilerinizin finansal kayıtlarına göz dikebilir.

Şirketler potansiyel düşmanların daha geniş anlamda ticari bağlamını da göz önüne almalıdır. Makao’daki casino yöneticileri VIP müşterilerinin verilerinin merkezi sistemlere aktarımında kullanılan şebekeleri şifrelememeyi tercih etmişti. Bu ihtiyacın sebebi o sırada henüz belirlenmemişti. Ancak bu şirketlerin yöneticilerine bir saldırıdan kimin en fazla yarar sağlayabileceğini sorduğumuzda kullandıkları telekomünikasyon şebekesini işleten şirketin de büyük bir casino işletmecisi olduğunu söylediler.

Müşterileriniz bile siber düşmanınız olabilir. Rüzgar türbinlerinin kontrolü için yazılım üreten AMSC, en büyük müşterilerinden biri olan Sinovel’in mevcut ve geleceğe dair tüm anlaşmaları (toplam 800 milyon dolar) feshetmesi karşısında şaşkına dönmüştü. Yapılan incelemeler sonucunda Sinovel’in AMSC’nin yazılımını çaldığı ve binlerce yeni rüzgar türbinine bu kaçak yazılımı yüklediği görüldü. AMSC’nin bildirdiğine göre bu fikri mülkiyet hırsızlığı şirkete 2010 mali yılında 186 milyon dolardan daha fazla bir zarar oluşturdu. Şirket bu hırsızlıktan toplamda 550 milyon dolar zarar gördü ve bunun çok az bir kısmı karşılanabildi. Ayrıca şirketin ortakları 1 milyar dolarlık bir değer kaybıyla karşı karşıya kaldı ve çalışanlarının yarısından fazlasını oluşturan 700 kişiyi işten çıkarmak zorunda kaldılar. AMSC hâlâ daha kâr edebilir bir noktaya gelemedi.

Bazen de şirketin içinde bulunduğu sektör veya iş yapma biçimi bir saldırıyı tetikleyebilir. Örneğin çevreyi kirleten şirketler çevreci grupların hedefi olabilirler. NSA’in eski çalışanlarından Edward Snowden, kurumun inkar ettiği izlemeleri yaptığını kanıtlamak için bilgi hırsızlığı gerçekleştirmişti. İşten çıkarmalar veya tesis kapatmalar gibi aksiyonlar da çalışanların sistemleri istismar etmelerine neden olabilir. Ayrıca kendi ajandası olan veya sadece şan şöhret için saldıranlar da olabilir.

Şirketiniz, doğrudan kendisine yapılmamış bir saldırıdan da zarar görebilir. Örneğin altyapı gitgide daha fazla saldırı çeken bir sektör. Ivano-Frankivsk’deki elektrik altyapısına 2015’te yapılan saldırıyı hatırlayalım. Eğer şüpheler doğruysa ve saldırının arkasında Rusya varsa bu saldırının motivasyonunun aslında dolaylı olarak zarar gören enerji şirketleriyle veya müşterilerle hiçbir alakası yoktu. Şirketler, sadece Ukrayna’da bulundukları için hedef alındılar. Rusya ile Ukrayna arasında itilaflar vardı. Sistemlerinizi kimin çökertmek isteyeceğini tahmin ederken şirketinizin içinde bulunduğu ticari ve politik bağlama dair çok daha geniş bir resme bakmalısınız.

Önlenebilecek Bir Kriz

Gelin, bir siber saldırıya yakından bakalım ve siber tehdit senaryosu yaklaşımı uygulanmış olsaydı bundan nasıl kaçınılabileceğini ele alalım.

Maroochy, Avustralya’nın Brisbane şehrinin yaklaşık 100 kilometre uzağındaki turistik bir kasabadır. Bu kasaba çok önemli bir doğal güzellik ve ekolojik ortam sergiler. Bembeyaz kumsallar, vadiler ve şelalelerle süslü tropik yağmur ormanlarını bir arada barındıran eşsiz bir bölgedir.

2000’lerin başında bölgenin su ve kanalizasyon altyapısı, günde 35 milyon litre atık suyu toplayan ve arıtan Maroochy Water Services tarafından işletiliyordu. 2000 yılının Ocak ayının sonlarına doğru şirketin atık su pompalama istasyonlarını kontrol eden sistemler pompalar üzerindeki kontrolü kaybetmeye ve yanlış alarmlar vermeye başladı. Bir süre sonra tedarikçilerden biri sistemin bilgisayarlarının saldırı altında olduğunu fark etti. Bu sırada lağım ve diğer atık sular geri teperek kasabanın ortasına akmaya başladı. Taşkın eskiden beş yıldızlı bir otel olan PGA golf sahasını da etkiledi. Parklardaki su yolları simsiyah kesildi, birçok sulak alanda su hayvanları telef oldu. Genel resim korkunçtu. Saldırılar, polisin saldırganı bir pompa istasyonunda sıkıştırıp bir araç takibinden sonra yakalamasına kadar geçen üç ay boyunca devam etti.

Geriye dönüp bakmak nelerin yanlış gittiğini gösterebilir. Ancak gelin bu şirket siber tehdit senaryosu oluştursaydı nasıl bir tablo ortaya çıkardı buna bakalım. (“Maroochy’nin Siber Tehdit Senaryosu” kutusuna bakınız.)

Maroochy’nin Siber Tehdit Senaryosu

Avustralya’da bir turistik bölge olan Maroochy kasabasının yerel su ve atık sistemi 2000 yılında bir saldırıya uğradı. Eğer su şirketinin yönetimi bir senaryo çalışması yapsaydı bu saldırıyı önlemek için çok daha hazırlıklı olurlardı.

Kurum için en kritik kurumsal faaliyet atık suyun tahliyesiydi. Maroochy sisteminde 142 pompa istasyonu vardı ve bunlar atık suları tesise pompalıyordu. Kasabada rakım farklılıkları olduğundan dolayı bir pompa arızalanırsa atık suyun yüzeye çıkma ve parklara ve turistik bölgelere akma olasılığı vardı.

Pompalara yönelik destek bilgisayar sistemi merkezi bir operasyon yönetim sisteminden ve pompa istasyonlarındaki dahili kontrol sistemlerinden oluşuyordu. Operatörler, merkezi sistem üzerinden her bir istasyondaki pompayı açıp kapatabiliyor ve pompalama hızını ayarlayabiliyordu. Pompa istasyonları, merkezi sistemi de manipüle edebilen sistemler üzerinden lokal olarak kontrol edilebiliyordu.

Bu destek sistemlerinin iki siber güvenlik açığı vardı. Birincisi, (özel bir bilgisayardan) herhangi biri bu pompalara bağlantı sağlayabiliyordu. İkincisi, bağlantı kurulduktan sonra şifre sorulmuyordu.

Potansiyel bir saldırgan başarılı olmak için teçhizatın nasıl işlediğini anlamalıydı ki bu da tecrübeyle veya ürünün kullanma kılavuzunu okuyarak elde edilebilen bir bilgiydi. Ayrıca teçhizat ile bağlantı kurmak için gerekli radyo frekansını bilmek de gerekliydi ki bu bilgi de ürün kılavuzunda yer alıyordu. Saldırgan birden fazla sayıda bilgisayara (bunların birinin de pompalama istasyonlarında kullanılanla aynı tür olması gerekliydi), ağ kablosuna ve iki yönlü radyo teçhizatına ihtiyaç duyacaktı. Saldırganın, bir pompa istasyonunun sistemine bağlanmak için radyo frekansının menzilinde olması yeterliydi, pompanın olduğu binaya girmesine gerek yoktu.

Bu vakadaki siber düşman, pompalama istasyonu teçhizatını tedarik eden şirketin eski bir çalışanıydı. Tedarikçide bir süre geçirdikten sonra Maroochy Water Services’a iki kez iş başvurusunda bulunmuş ve reddedilmişti. Bu deneyim sonucunda hayal kırklığı ve aşağılanmışlık hissiyle hareket eden saldırgan, her iki şirketten de intikam almak istemişti. Pompa istasyonlarına ait bir bilgisayarı çalmıştı. Sistemin nasıl işlediğini gayet iyi bildiği için bu bilgisayar ve radyo cihazı sayesinde pompalama istasyonlarıyla bağlantı kurabilmişti. Ardından pompaları manipüle ederek merkezi sistemi de ele geçirmiş ve saldırıyı gerçekleştirmişti.

Eğer Maroochy Water Services yöneticileri atık su arıtma sistemine dair bir senaryo oluşturmak için personelleriyle çalışmış olsalardı, karşılaştıkları ciddi riskleri daha önceden fark edebilir ve bunlarla yüzleşebilirlerdi. Atık su artıma sürecinin kurumsal açıdan kritik bir faaliyet olduğunu belirleyebileceklerini düşünebiliriz. Bununla birlikte bir senaryo oluşturmak için yapacakları bir inceleme ve analiz sonucunda bu yöneticiler ve IT ekipleri, bir siber saldırının destek bilgisayar sitemlerinin yanı sıra pompaların ve diğer ekipmanın da nasıl etkilenebileceğini daha iyi anlayabilirlerdi.

Ayrıca bu risklerden kaçınmak için de bir şeyler yapabilirlerdi. Maroochy Water Services’ın IT güvenliği ekibinin üyeleri atık su krizini önlemek için çözülmesi gereken iki açığı daha önceden görebilirler ve bunu yöneticilerine hiç de teknik olmayan tek bir cümleyle açıklayabilirlerdi: “Pompa istasyonlarımıza dair bir siber saldırıyı önlemek için istasyonlardaki bilgisayarlara girişte şifre istemeli ve bunlara erişimi kısıtlamalıyız.”

Siber riskleri belirlemek süreklilik arz eden bir iştir. İşiniz geliştikçe ve bu işe destek veren bilişim sistemleri değiştikçe yeni açıklar da ortaya çıkar. Şirketiniz bu açıkları tespit edebilmek için değişim yönetimi süreçlerinde siber güvenlik risklerine odaklanan, iyi tanımlanmış kontrol noktaları oluşturmalı.

Şirketinizin en önemli siber açıklarını belirlemek sadece ilk adımdır. Risklerin ne olduğunu bilmek potansiyel saldırıları önceliklendirmenizi, onları önleyecek kontrolleri oluşturmanızı ve gerektiğinde kullanılacak bir tedavi süreci kurgulamanızı mümkün kılar. Dijital alanda başarının yolu bu tartışmaların merkezine kurumsal riskleri ve liderleri yerleştirebilmekten geçer.

Özetle: Siber güvenliğe harcanan milyarlara rağmen sızıntılardan kaynaklanan hasarlar artmaya devam ediyor. Bunun nedenlerinden biri de şirketlerin kritik siber riskleri fark edememeleri veya anlayamamaları. Birçok şirket sadece teknoloji temelli açıklara odaklanıyor. Bu nedenle siber güvenlik sorumluluğu IT uzmanlarına yükleniyor ve olası saldırıların önceliklendirilmesinde yeterli sonuç alınamıyor. Risklere dair tartışmalar teknik terimlere boğulduğu için kıdemli liderler ve yönetim kurulları bunları tam olarak anlayamıyor. Daha verimli bir yöntemse şu: Kritik kurumsal aktiviteleri belirleyin, bunlara destek veren sistemleri ortaya koyun, bu sistemlerin açıklarına bakın ve potansiyel saldırganları listeleyin. Şirket içindeki liderler ve çalışanlar bu sürece katılmalı ve genel anlamda siber güvenlik sorumluluğu kıdemli yöneticilere ve yönetim kurullarına geçmeli.

Thomas J. Parenty, Jack J. Domet, Kotryna Zukauskaite – HBR